Cifreresti dati senza creare una chiave di ripristino?

Tu forse no. Windows OEM invece sì.

Ti chiama un utente: il computer non parte, chiede una password.

Ci metti dieci minuti buoni a capire che non è la password dell’account. È una schermata azzurra, austera.

Ti illumini:

“Ah, BitLocker! Facile! Ho lo script che salva tutte le chiavi, la vado a prendere e gliela detto…”

Apri la console. Cerchi il dispositivo. Apri la sezione BitLocker.

La chiave di ripristino non c’è.

Ed è in quel momento che senti quella sensazione precisa, nello stomaco.

Cominci a sudare, sai che l’alternativa è formattare, se non la trovi…

È il tuo peggior incubo, vero?

Ma tranquillo: ora ti svegli.

Invece no.

Questa è la realtà.

Ed è possibile che ti succeda, nel futuro prossimo.

Perché puoi già essere in quella condizione (e non te ne accorgi)

I PC OEM moderni con Windows 11 arrivano già con il disco completamente crittografato.

Non “si crittograferà”.

È già cifrato.

Succede appena finisce l’OOBE, il wizard di configurazione iniziale.

Succede prima ancora che tu faccia qualunque scelta consapevole.

Succede anche se BitLocker non rientra nei tuoi flussi, anche se non l’hai mai richiesto, anche se non lo vuoi.

Microsoft ha deciso che la crittografia è la normalità, non un’opzione.

E i vendor OEM si aspettano che quel PC venga collegato a un account Microsoft oppure a Entra ID o ad altri ecosistemi cloud che creano, intercettano e archiviano automaticamente le chiavi di recovery.

Peccato che questa non sia la realtà della maggior parte dei computer e delle PMI.

La realtà è fatta di AD on-prem, join manuali e flussi “classici”. Quelli che funzionano da vent’anni.

E in quel mondo lì, la crittografia può esserci senza che esista una chiave di ripristino. Da nessuna parte.

Non perché qualcuno abbia sbagliato.

Ma perché nessuno ti avvisa che devi occupartene comunque.

Il punto che fa davvero male

Magari tu le chiavi le salvi anche automaticamente. Magari hai policy, script, integrazioni.

Ma c’è un dettaglio che nessuno ti dice:

Se la chiave non viene mai creata, non c’è niente da salvare.

E nella maggior parte dei casi, non viene generato nessun errore, non scatta nessun alert: il sistema assume semplicemente che BitLocker non sia attivo. Solo che il disco è cifrato lo stesso.

Finché un giorno, parte un aggiornamento firmware, cambia qualcosa nel TPM, cambi l’ordine di boot, fai un dual boot, o semplicemente qualcosa non piace a Windows.

E all’improvviso, la crittografia che non stavi gestendo o che pensavi di gestire con solerzia, ti presenta il conto.

Nota importante (che molte guide danno per scontata)

Online viene spesso indicato questo indirizzo come “luogo dove recuperare la chiave BitLocker”: https://account.microsoft.com/devices/recoverykey

Questa indicazione è corretta solo a due condizioni: che esista una recovery key e che sia stata salvata e depositata (escrow) tramite il primo account Microsoft collegato a quel PC, se mai è stato collegato.

Ma qui il problema è a monte.

Ci sono scenari reali in cui la recovery key non è mai stata creata.

Non è nascosta.

Non è “non sincronizzata”.

Non esiste proprio.

In questi casi la pagina Microsoft è vuota, AD non ha nulla, Entra ID non ha nulla, l’RMM non ha nulla

Le guide online spiegano dove recuperare la chiave.

Qui il problema è prima: la chiave potrebbe non essere mai stata generata, e quindi nessun sistema può salvarla.

“Ma a me non è mai successo”

Certo. Non succede finché non succede.

Online è pieno di testimonianze di persone che si sono trovate davanti alla schermata di recovery senza sapere nemmeno cosa fosse BitLocker:

- utenti Windows 11 che scoprono che il disco era cifrato “da sempre”

- sysadmin che non trovano la recovery key né in AD né in Entra ID né sul PC

- MSP che se ne accorgono solo quando il cliente è fermo.

Perché il sistema non rende visibile il rischio.

È una trappola silenziosa.

Non è solo una questione OEM: anche un’installazione da ISO ufficiale di Windows 11 può portare a un disco già cifrato.

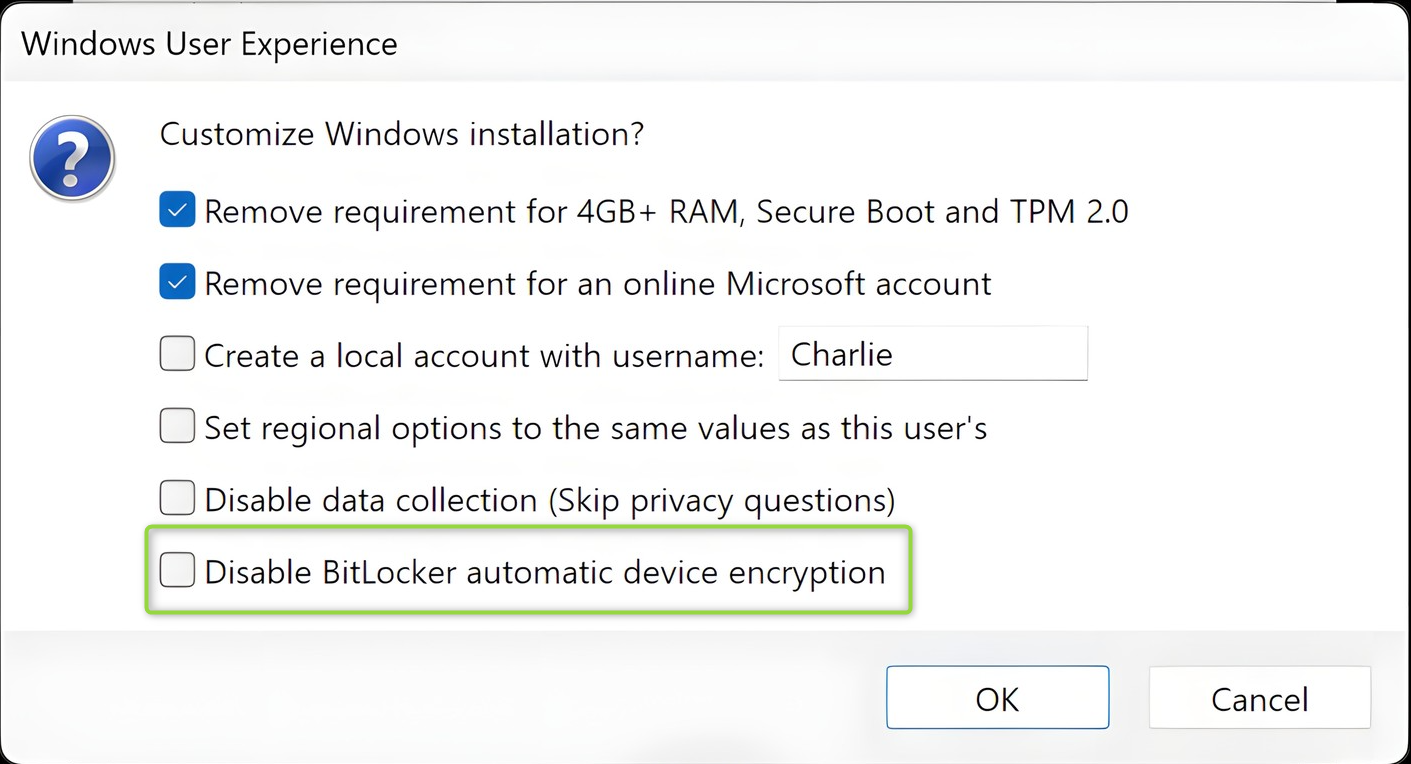

Rufus,, quando crea una USB dall’ISO ufficiale, lo dimostra chiaramente: espone un’opzione per disabilitare la crittografia automatica BitLocker, intervenendo direttamente sulle condizioni che spingono Windows ad attivarla durante l’OOBE.

Ma con OEM, PC refresh e installazioni a tappeto, la scala del problema cresce a dismisura.

Gli OEM, in realtà, fanno una scelta perfettamente coerente con la linea Microsoft: non disabilitano una funzionalità di sicurezza.

Ma questa scelta viene applicata senza rendere visibili le implicazioni operative.

La crittografia viene data per gestita, quando in molti contesti non lo è.

E così, nel tentativo di non ridurre la sicurezza, si introduce un rischio potenzialmente più grande: dati perfettamente protetti, ma improvvisamente irrecuperabili.

Per gli MSP è l’inferno

Se gestisci una macchina, è un problema.

Se ne gestisci dieci, è un rischio.

Se ne gestisci centinaia, è una bomba a orologeria.

Se ne gestisci migliaia, è una bomba a grappolo.

Perché il problema può colpire contemporaneamente tutti i PC dello stesso modello: basta un aggiornamento firmware.

Anzi basta una mattinata storta.

E ti ritrovi con clienti bloccati, senza possibilità di recupero dati, senza una soluzione tecnica pulita.

È un moltiplicatore di danni.

Se lo sai già…

Se leggi tutto questo e pensi:

“Sì, lo so, gestisco BitLocker da anni” —

perfetto. Fai un sorriso, datti una pacca sulla spalla, e vai avanti.

Ma se hai anche solo il dubbio che qualche PC sia in questo stato, se prendi clienti nuovi, erediti parchi macchine stratificati, o non hai mai verificato davvero se e come i dischi sono cifrati, non aspettare la chiamata dell’utente.

Perché, quando arriva, è già troppo tardi.

L’assunto che resta

Il problema è subdolo: la crittografia nasce per rendere i dati illeggibili e, nel ciclo di vita di un computer, può capitare che quei dati diventino effettivamente irrecuperabili da un momento all’altro.

Anche in situazioni limite: vuoi clonare il disco? metterlo su nuovo hardware perché si è fritta la scheda madre?

Scordatelo.

E finché non fai luce, non sai se stai seduto su una perdita inevitabile.

Se hai anche solo il dubbio: fai un audit adesso.

Se scopri che è tutto sotto controllo, avrai speso mezz’ora per dormire tranquillo.

Altrimenti?

Cosa fare, tecnicamente, prima che succeda

Se un volume è Fully Encrypted, sei già in presenza di un rischio concreto, anche se il ProtectionStatus è impostato su Off.

La crittografia non è una modalità che si accende e si spegne: se un volume è cifrato, i dati sul disco sono sempre fisicamente illeggibili. Il fatto che oggi l’utente riesca ad accedervi non significa che i dati non siano cifrati, ma che un processo di accesso automatico e trasparente sta funzionando correttamente.

Quel processo può funzionare senza attriti per anni. Ma se si interrompe — per qualsiasi motivo — senza una recovery key non esiste alcun modo di ripristinarlo. Il ProtectionStatus governa il meccanismo di accesso, non lo stato reale dei dati, che restano cifrati in ogni caso.

È come chiudere una cassaforte usando una combinazione casuale senza annotarla. La differenza, però, è cruciale: in questo caso sai di stare facendo un azzardo. Con Bitlocker no.

Nulla ti dice che la cassaforte si sta chiudendo. Nulla ti dice che non esiste alcuna combinazione a tua disposizione. Finché la serratura funziona automaticamente, il problema non si manifesta. Quando smette di funzionare, la cassaforte è chiusa. E non esiste un modo “tecnico” per riaprirla.

Questo è particolarmente rilevante perché esistono processi automatici — come aggiornamenti firmware o BIOS — che, in buona fede, sospendono BitLocker per un numero limitato di riavvii. Al termine di questi riavvii, BitLocker può riattivarsi automaticamente e, magari in un momento traslato nel tempo, richiedere la recovery key per l’accesso al disco.

A quel punto è troppo tardi.

Quindi, procedura:

- Individua tutti i volumi già cifrati, inclusi quelli con ProtectionStatus mpostato su Off.

- Verifica per ogni volume che esista almeno una recovery key valida e recuperabile da un sistema sotto il tuo controllo.

- Non dare per scontato che i tuoi processi di escrow abbiano fallito: potrebbero non aver mai avuto nulla da salvare.

- Nei tuoi audit, tratta l’assenza di una recovery key su un volume già cifrato come un caso possibile e ad alto rischio.

- Considera i PC OEM post-OOBE come dispositivi potenzialmente già cifrati, anche se non hai mai abilitato BitLocker in modo esplicito.

- Se i key protectors non esistono, creali esplicitamente.

- Se esistono, assicurati che la chiave sia effettivamente esportata (AD, Entra ID o altro sistema di escrow).

- Gestisci anche i dischi dati, non solo il volume di sistema, e abilita l’auto-unlock dove appropriato.

- Documenta lo stato reale, non quello presunto.

- Ripeti questi controlli periodicamente, non una sola volta.

Perché quando BitLocker chiede la chiave,

Non c’è nessun piano B

Talvolta vengono citate tecniche forensi avanzate come possibile via di recupero dei dati. In realtà, proprio queste ricerche dimostrano il contrario: il recupero a posteriori non è un processo, ma un tentativo. Non è scalabile, non è prevedibile e non offre alcuna garanzia di risultato. In un contesto reale, questo equivale all’assenza di una soluzione.

Si tratta di tecniche dimostrative, non procedurali. Possono avere senso in laboratorio, su un singolo caso e con molto tempo da dedicare.

Se hai 400 macchine non recuperabili, ti trovi di fronte a un problema sistemico reso possibile da un sistema progettato per non tutelarti, anche quando ti comporti “normalmente”: un problema che si risolve con 400 formattazioni non un laboratorio.

(Per completezza: esistono ricerche accademiche che mostrano casi di recupero in condizioni di reverse engineering, ma proprio per questo non utilizzabili come mitigazione. L’unica soluzione a posteriori è averci pensato prima.)